金桔

金币

威望

贡献

回帖0

精华

在线时间 小时

|

接上篇文章没有写完的内容!

路由控制知识点

1.ACL

ACL 的常用类型:基本 ACL,高级 ACL,二层 ACL,用户自定义 ACL 等,其中应用最为广泛的是基本 ACL 和高级 ACL。基本 ACL 可以根据源 IP 地址、报文分片标记和时间段信息来定义规则。高级 ACL 可以根据源/目的 IP 地址、TCP 源/目的端口号、UDP 源/目的端口号、协议号、报文优先级、报文大小、时间段等信息来定义规。高级 ACL 可以比基本 ACL 定义出精细度更高的规则。

基本 ACL :2000-2999

高级 ACL :3000-3999

二层ACL :4000 ~ 4999

用户自定义ACL:5000~5999

把接口加入到相应的区域后,就可以实施基于安全区域的 ACL。

在配置时,要注意路由器的防火墙特性:流量方向。

从较高安全级别区域去往较低安全级别区域的报文称为 outbound 报文

从较低安全级别区域去往较高安全级别区域的报文称为 inbound 报文

2.Route-policy

由一个或多个节点(Node)构成,Node 之间是“或”的关系。

每个 Node 都有一个编号,路由项按照 Node 编号由小到大的顺序通过各个Node。每个 Node 下面可以有若干个 if-match 和 apply 子句(特殊情况下可以完全没有 if-match 和 apply 子句),if-match 之间是“与”关系。If-match子句用来定义匹配规则,即路由项通过当前 Node 所需要满足的条件,匹配对象是路由项的某些属性,比如路由前缀,Next Hop ,cost ,路由优先级等,apply子句用来规定处理动作。

3.PPPoE (Point to Point Protocol over Ethernet) 基于以太网的点对点协议

运营商希望通过同一台接入设备来连接远程的多个主机,同时接入设备能够提供访问控制和计费功能。在众多的接入技术中,把多个主机连接到接入设备的最经济的方法就是以太网,而 PPP 协议可以提供良好的访问控制和计费功能,于是产生了在以太网上传输 PPP 报文的技术,即 PPPoE。

PPPoE 利用以太网将大量主机组成网络,通过一个远端接入设备连入因特网,并运用 PPP 协议对接入的每个主机进行控制,具有适用范围广、安全性高、计费方便的特点。

PPPoE 分为 2 个阶段,discovery 发现阶段和 session 会话阶段。

一、discovery 阶段,是进行 pppoe 的发现和响应阶段。

二、session 阶段,是进行 ppp 链路建立的阶段

4.Eth-Trunk

Eth-Trunk 是一种捆绑技术,它将多个物理接口捆绑成一个逻辑接口,这个逻辑接口就称为 Eth-Trunk 接口,捆绑在一起的每个物理接口称为成员接口。EthTrunk 只能由以太网链路构成。

手动负载均衡(manual load-balance)模式

LACP(Link Aggregation Control Protocol)模式

Trunk 的优势在于:

增加带宽:Eth-Trunk 接口的带宽是各成员接口带宽的总和。

提高可靠性:当某个成员链路出现故障时,流量会自动的切换到其他可用的链路上,从而提供整个 Eth-Trunk 链路的可靠性。

负载分担:在一个 Eth-Trunk 接口内,通过对各成员链路配置不同的权重,可以实现流量负载分担

5.VLAN

交换机的 VLAN 端口可以分为 Access , Trunk 和 Hybrid 3 种类型。Access端口是交换机上用来直接连接用户终端的端口,它只允许属于该端口的缺省VLAN 的帧通过。Access 端口发往用户终端的帧一定不带 VLAN 签。Trunk 端口是交换机上用来连接其他交换机的端口,它可以允许属于多个 VLAN 的帧通过。Hybrid 端口是交换机上既可以连接用户终端,又可以连接其他交换机的端口。Hybrid 端口也可以允许属于多个 VLAN 的帧通过,并且可以在出端口的方向上将某些 VLAN 帧的标签剥掉。

interface g0/0/3

port link-type access

port default vlan 30

int g0/0/24

port link-type trunk

port trunk allow-pass vlan 10 20 30

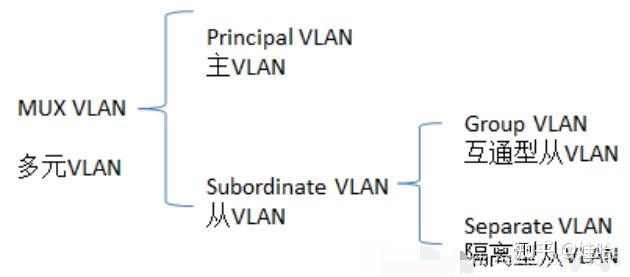

6.MUX VLAN

MUX VLAN(Multiplex vlan )提供了一种在 VLAN 内的端口间进行二层流量隔离的机制。MUX VLAN 分为 Principal VLAN 和 Subordinate VLAN,

Subordinate VLAN 又分为 Separate VLAN 和 Group VLAN。在一个主 VLAN中,隔离型从 VLAN 有一个,互通型从 VLAN 可以有多个

华为认证HCIP HCIE交流群:751160076

vlan 10

mux-vlan

subordinate group 20

subordinate separate 30

交换机端口开启 Mux VLAN 功能

int g0/0/1

port mux-vlan enable

7.端口隔离

为了实现用户之间的二层隔离,可以将不同的用户加入不同的 VLAN,但这样会浪费有限的 VLAN 资源。采用端口隔离功能,可以实现同一 VLAN 内端口之间的隔离。用户只需要将端口加入到同一隔离组中,就可以实现隔离组内端口之间二层数据的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案。

int g0/0/1

port-isolate enable group 1

int g0/0/2

port-isolate enable group 1

display port-isolate group 1 查看所有创建的隔离组情况

8.端口安全

配置端口安全功能,将接口学习到的 MAC 地址转换为安全 MAC 地址,接口学习的最大 MAC 数量达到上限后不再学习新的 MAC 地址,只允许学习到 MAC地址的设备通信。这样可以阻止其他非信任用户通过本接口和交换机通信,提高设备与网络的安全性。

restrict :丢弃源 MAC 地址不存在的报文并上报告警。推荐使用 restrict 动作。

protect : 只丢弃源 MAC 地址不存在的报文,不上报告警。

shutdown : 接口状态被置为 error-down,并上报告警。

int g0/0/1 port-security enable,使能端口安全功能。

port-security mac-address sticky,使能接口 Sticky MAC 功能。

port-security max-mac-num max-number,配置接口 Sticky MAC 学习限制数量。 缺省情况下,接口学习的 MAC 地址限制数量为 1。

(可选)port-security protect-action { protect | restrict | shutdown },配置端口安全保护动作。 缺省情况下,端口安全保护动作为 restrict。

(可选)执行命令 port-security mac-address sticky mac-address vlan vlanid,手动配置一条 sticky-mac 表项。

int g0/0/1

port-security max-mac-num 2

port-security mac-address sticky

port-security protect-action protect

9.Q in Q

qinq(dot1q in dot1q)是一种二层环境中的二层技术,用于二层 ISP 网络将相同客户网络中的 vlan 帧,再打一层 vlan-tag 的手段实现同一个客户的不同站点之间的数据通信。

qinq 的配置类型分为端口 qinq 和灵活 qinq

端口 qinq 是在 isp 设备入端口收到多个帧都打上同一个外层 tag 发送到对端

灵活 qinq 是在 isp 设备入端口根据收到的不同客户 vlan 帧打上不同的外层vlan-tag 发送到对端的模式

int g0/0/2

port link-type dot1q-tunnel 启用端口 qinq 模式,qinq 通道

port default vlan 100 isp 设备接口收到的帧全部在外侧打上 vlan100 tag

灵活的 qinq 可以根据需求将客户网络的多个 vlan 集合分别对应 isp 内的多个vlan 集合,如上述拓扑中客户 site 中的 vlan2、vlan3 在进入 isp 网络的时候分别在外层打上 vlan100、vlan200 的外层 tag 传递到对端的 site 中

int g0/0/2

port link-type hybrid

qinq vlan-translation enable

port hybrid untagged vlan 100 200

port vlan-stacking vlan 2 stack-vlan 100

port vlan-stacking vlan 3 stack-vlan 200

生成树协议

1.STP Spanning Tree Protocol :生成树协议

STP :IEEE 802.1d

RSTP:IEEE 802.1w

MSTP:IEEE 802.1s

STP 从初始状态到完全收敛至少需经过 30s:

STP 选路规则:

每个网络只有一个根桥

每个非根桥都要选出一个根端口

每个 Segment 只有一个指定端口

非指定端口将被堵塞

bridge ID 由两部分组成:Bridge 优先级和 MAC 地址,默认优先级为 32768。

根端口选举:依据该端口的根路径开销、对端 BID(Bridge ID)、对端 PID(Port

ID)和本端 PID。

指定端口选举:依据该端口的根路径开销、BID、PID

2.STP 有 3 个常用的计时器

Hello Time 定时器:2s

Max Age 定时器:20s

Forwarding Delay 定时器:15s

3.RSTP 定义了两种新的端口角色:备份端口(Backup Port)和预备端口

(Alternate Port)。

AP 是 RP 的备份

BP 是 DP 的备份

RSTP 在选举的过程中加入了“发起请求-回复同意”(P/A 机制)这种确认机制,由于每个步骤有确认就不需要依赖计时器来保证网络拓扑无环才去转发,只需要考虑 BPDU 发送报文并计算无环拓扑的时间(一般都是秒级)。

4.RSTP 端口状态共有 3 种,即 discarding ,learning 和 forwarding

5.在 RSTP 或 MSTP 交换网络中,为了防止恶意或临时环路的产生,可配置保护功能来增强网络的健壮性和安全性。

BPDU 保护

根保护

环路保护

防止 TC-BPDU 攻击

BPDU保护(有边缘端口的交接机,全局配置)

在交换设备上,通常将直接与用户终端或文件服务器等非交换设备相连的端口配置为边缘端口,边缘端口一般不会收到BPDU。如果有人伪造BPDU恶意攻击交换机,边缘端口接收到BPDU后,交换机会自动将边缘端口设置为非边缘端口,并重新进行生成树计算,从而引起网络震荡。交换机上启动了BPDU保护功能后,如果边缘端口收到了BPDU,那么边缘端口将被关闭,但是边缘端口属性不变,同时通知网管系统。被关闭的边缘端口只能由网络管理员手动恢复,如果需要被关闭的边缘端口自动恢复,可以配置端口自动恢复功能,并设置延迟时间。

根保护(交接机的 DP 端口,接口配置)

由于维护人员的错误配置或网络中的恶意攻击,网络中的合法根交换机有可能会收到优先级更高的BPDU,使得合法根交换机失去根交换机的地位,从而引起网络拓扑结构的错误变动。这种不合法的拓扑变化,可能会导致原来应该通过高速链路的流量被牵引到低速链路上,造成网络拥塞。对于启用了根保护功能的端口,其端口角色不能成为根端口,**一旦启用根保护功能的指定端口收到了优先级更高的BPDU时,端口将进入Discarding状态,不再转发报文。**在经过一段时间(通常为 2 倍的 Forward Delya, 30s)后,如果端口一直没有再收到优先级更高的BPDU,端口会自动恢复到正常的Forwarding状态。

环路保护(有阻塞端口的交接机,端口配置)

在运行RSTP或MSTP的协议网络中,根端口和其他阻塞端口的状态是依靠上游交换机为断发来的BPDU进行维持的。当由于链路拥塞或者单向链路故障导致这些端口收不到来自上游交换机的BPDU时,交换机就会重新选择根端口。原先的根端口会转变为指定端口,而原先的阻塞端口会迁移到转发状态,从而造成交换机中可能产生环路。在启动了环路保护功能后,如果根端口或Alternate端口长时间收不到来自上游的BPDU,则会向网络管理员发送通知信息,如果是根端口则进入Discarding状态,阻塞端口则会一直保持在阻塞状态,不转发报文,从而不会在网络中形成环路。直到根端口或Alternate端口收到BPDU后,端口状态才恢复到Forwarding状态。

防止TC-BPDU攻击(所有交接机,全局配置)

交换机在接收到TC BPDU后,会执行MAC地址表项和ARP表项的删除操作。如果有人伪造了TC BPDU报文恶意攻击交换机,交换机在短时间内会收到很多TC BPDU报文,频繁的删除操作会给设备造成很大的负担,给网络的稳定性带来很大隐患。启用防TC BPDU报文攻击功能后,可以配置交换机在单位时间内处理TC BPDU报文的次数。如果在单位时间内,交换机收到的TC BPDU报文数量大于配置的阈值,交换机只会处理阈值指定的次数。对于其他超出阈值的TC BPDU报文,定时器到期后设备只对其统一处理一次。这样可以避免频繁地删除MAC地址表项和ARP表项,从而达到保护设备的目的。

6.多生成树协议 MSTP(Multiple Spanning Tree Protocol)

MST 域是多生成树域(Multiple Spanning Tree Region),由交换网络中的多台交换设备以及它们之间的网段所构成。

MSTP 同域的三要素就是域名、实例和 vlan 映射、修订级别

stp instance 1 root secondary

stp instance 2 priority 0

stp region-configuration

region-name huawei

revision-level 1

instance 1 vlan 10

instance 2 vlan 20

active region-configuration

MPLS

1.MPLS (Multi-Protocol Label Switching, 多协议标签交换)

根据数据流的方向,LSP 的入口 LER 被称为入节点(Ingress);位于 LSP 中间的 LSR 被称为中间节点(Transit);LSP 的出口 LER 被称为出节点(Egress)。

0~15: 特殊标签。如标签 3,称为隐式空标签,用于倒数第二跳弹出;

16~1023: 静态 LSP 和静态 CR-LSP(Constraint-based Routed Label Switched Path)共享的标签空间;

1024 及以上:LDP、RSVP-TE(Resource Reservation Protocol-Traffic Engineering)、MP-BGP

2.标签的发布方式:华为采用 DU 下游自主

DU(Downstream Unsolicited,下游自主方式):对于一个到达同一目地址报文的分组,LSR无需从上游获得标签请求消息即可进行标签分配与分发。

DoD(Downstream on Demand,下游按需方式):

对于一个到达同一目的地址报文的分组,LSR获得标签请求消息之后才进行标签分配与分发

3.标签的分配控制方式:华为采用 Ordered 有序标签分配控制

Independent(独立标签分配控制方式):本地LSR可以自主地分配一个标签绑定到某个IP分组,并通告给上游LSR,而无需等待下游的标签。

Ordered(有序标签分配控制方式):只有当该LSR已经具有此IP分组的下一跳的标签,或者该LSR就是该IP分组的出节点时,该LSR才可以向上游发送此IP分组的标签。

4.标签的保持方式:华为采用 Liberal 自由标签保持

Liberal(自由标签保持方式):对于从邻居LSR收到的标签映射,无论邻居LSR是不是自己的下一跳都保留。

Conservative(保守标签保持方式):对于从邻居LSR收到的标签映射,只有当邻居LSR是自己的下一跳时才保留。

5.MPLS的LER和LSP

在 MPLS 网络中,位于网络边缘的路由器称为 LER(Label Edge Router),网络内部的路由称为 LSR(Label Switch Router)

MPLS 报文经过的路由称为LSP (Label Switched Path)。 一条 LSP 总是起于一台被称为 Ingress 的 LER, 止于另一台被称为 Egress 的 LER, 中间经过若干台被称为 Transit 的 LSR。

LSP 具有单向性,且有静态 LSP 和动态 LSP 之分,静态 LSP 需要人工进行固定的标签分配,动态 LSP 需要利用诸如 LDP (Label Distribution Protocol ,标签分发协议)这样的协议进行动态标签分配。

… 有时间就补MPLS实验

DHCP

DHCP:Dynamic Host Configuration Protocol 动态主机配置协议

DHCP 相对于静态手工配置有如下优点:效率高,灵活性强,易于管理

DHCP 采用了 Client/Server 模型;DHCP Client 需要从 DHCP Server 那里获得各种网络配置参数,这个过程是通过 DHCP Client 与 DHCP Server 之间交互各种 DHCP 消息来实现的。DHCP 消息是封装在 UDP 报文中的,DHCP Server使用端口号 67 来接收 DHCP 消息,DHCP Client 使用端口号 68 来接收 DHCP消息

DHCP Client 通过 DHCP 来申请获取自己的 IP 地址的基本过程,这一过程包含

了四个阶段:

发现阶段:

提供阶段

请求阶段

确认阶段

基于接口的 DHCP 服务器给客户端分配 IP 地址:

dhcp enable

interface g0/0/0

ip address 192.168.1.1 24

dhcp select interface

dhcp server dns-list 192.168.1.2

dhcp server excluded-ip-address 192.168.1.2

dhcp server lease day 2 hour 0 minute 0

基于全局地址池的 DHCP 服务器给客户端分配 IP 地址:

dhcp enable

ip pool HW

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

excluded-ip-address 192.168.1.2

lease day 3 hour 0 minute 0

dns-list 192.168.1.2

interface GigabitEthernet0/0/0

ip address 192.168.1.1 255.255.255.0

dhcp select global

DHCP Relay 的基本作用就是专门在 DHCP Client 和 DHCP Server 之间进行DHCP 消息的中转。

dhcp enable

int e0/0/1

dhcp select relay

dhcp relay server-ip 192.168.23.3

DHCP 常见攻击分为哪几种:DHCP 饿死攻击、仿冒 DHCP Server 攻击、DHCP 中间人攻击。

dhcp enable

dhcp snooping enable

在 VLAN 1 中开启,或者在连接用户侧接口开启

dhcp snooping enable vlan 1

或者

int e0/0/2

dhcp snooping enable

int e0/0/3

dhcp snooping enable

配置接口的信任状态:将连接 DHCP Server 的接口状态配置为“Trusted”

int e0/0/1

dhcp snooping trusted

使能 ARP 与 DHCPSnooping 的联动功能。

arp dhcp-snooping-detect enable

使能对 DHCP 报文进行绑定表匹配检查的功能。

int e0/0/1

dhcp snooping check dhcp-request enable

配置 DHCP 报文上送 DHCP 报文处理单元的最大允许速率为 10pps。

dhcp snooping check dhcp-rate enable

dhcp snooping check dhcp-rate 10

配置接口允许接入的最大用户数。

int e0/0/1

dhcp snooping max-user-number 2

VRRP

VRRP (Virtual Router Redundancy Protocol)虚拟路由器冗余协议

VRRP 协议只有一种报文,即 VRRP Advertisement 通告报文,目的地址是224.0.0.18,TTL 是 255,协议号是 112

VRRP 中接口只有 3 个状态:初始状态(Initial)、主状态(Master)和备份状态(Backup)。其中,只有处于主状态的设备才可以转发那些发送到虚拟 IP 地址的报文

VRRP 优先级

Priority:发送报文的 VRRP 路由器在虚拟路由器中的优先级。

取值范围是 0~255,其中可用的范围是 1~254。 0 表示设备停止参与 VRRP,用来使备份路由器尽快成为主路由器,而不必等到计时器超时;

255 则保留给 IP 地址拥有者。缺省值是 100。

VRRP 的 Master 的选举基于优先级,优先级取值范围是 0-255,默认情况下,配置优先级为 100,在接口上可以通过配置优先级的大小来手工选择 Master 设备。比较优先级的大小,优先级高者当选为 Master 设备。当两台设备优先级相同时,如果已经存在 Master,则其保持 Master 身份,无需继续选举;如果不存在 Master,则继续比较接口 IP 地址大小,接口 IP 地址较大的设备当选为Master 设备。

注意:如果路由器的IP和VRRP的虚拟IP一样 则这台路由器优先级直接变为255,直接成为master

int e0/0/1

vrrp vrid 1 virtual-ip 192.168.1.254

vrrp vrid 1 priority 120

int e0/0/1

vrrp vrid 2 preempt-mode disable

vrrp vrid 2 priority 180

int e0/0/1

vrrp vrid 2 track interface g0/0/1 reduced 30

int e0/0/1

vrrp vrid 1 authentication-mode md5 huawei

BFD

BFD(Budurectional Forwarding Detection)双向转发侦测

BFD 是一种双向转发检测机制,它是介质无关和协议无关的快速故障检测机制,可以提供毫秒级的检测,可以实现链路的快速检测,BFD 通过与上层路由协议联动,可以实现路由的快速收敛,确保业务的永续性。

BFD 主要是用来实现毫秒级的切换。从而降低业务的故障率。而 BFD 不是单独启用的,通常是和 ospf vrrp 等这些路由协议和热备份协议一起使用的。比如ospf 默认情况下,你要等待 40 秒才能知道邻居 down 了,但是 bfd 和 OSPF一起使用在毫秒内就能发现邻居 down 了这样的话路由切换肯定要快很多。

BFD 状态机,有 3 种 :Down ,Init ,UP

初始状态为 Down, 收到状态为 Down 的 BFD 报文后,状态切换至 Init, 相互收到 Init 之后,变为 UP

配置 BFD 延迟 up 功能,默认为 0

bfd

delay-up 50

修改 BFD hello 报文的时间间隔 100ms

修改 BFD hello 报文的等待时间 100ms

修改最多等待接收 hello 报文的次数为 3 次,也就是说如果等待达到了 3 次仍没收到对方的 BFD hello 报文,则认为链路发生了故障。

min-tx-interval 100

min-rx-interval 100

detect-multiplier 3

建立 BFD 会话,配置本地及远端标识符,

最后是提交 BFD 配置

bfd

q

bfd auto bind peer-ip 192.168.1.2 interface g0/0/0.1

discriminator local 1

discriminator remote 2

commit

将静态路由与 BFD 会话进行关联

ip route-static 0.0.0.0 0.0.0.0 202.1.1.2 track bfd-session R1toR2

SDN(了解)

SDN:Soft ware Defined Network 软件定义网络

VXLAN:Virtual eXtensible Local Area Network 虚拟可扩展局域网

NFV:Network Function Virtualization 网络功能虚拟化

SDN:Soft ware Defined Network 软件定义网络

是一种新型网络创新架构,是网络虚拟化的一种实现方式,其核心技术OpenFlow 通过将网络设备控制面与数据面分离开来,从而实现了网络流量的灵活控制,使网络作为管道变得更加智能。传统网络的局限性:流量路径的灵活调整能力不足;网络协议实现复杂,运维难度较大;网络新业务升级速度较慢。

2006 年,以斯坦福大学教授 Nike McKeown 为首的团队提出了 OpenFlow 的概念,并基于 OpenFlow 技术实现网络的可编程能力,使网络像软件一样灵活编程,SDN 技术应运而生。

SDN 技术主要是简化网络的部署、运维、调整等

SDN 的三个主要特征:转控分离, 集中控制, 开放接口。

转控分离:网元的控制平面在控制器上,负责协议计算,产生流表;而转发平面只在网络设备上。

集中控制:设备网元通过控制器集中管理和下发流表,这样就不需要对设备进行逐一操作,只需要对控制器进行配置即可。

开放接口:第三方应用只需要通过控制器提供的开放接口,通过编程方式定义一个新的网络功能,然后在控制器上运行即可。

传统的 IP 网络具有转发平面、控制平面和管理平面,SDN 网络架构也同样包含这 3 个平面,只是传统的 IP 网络是分布式控制的,而 SDN 网络架构下是集中控制的。SDN 是对传统网络架构的一次重构,由原来的分布式控制的网络架构重构为集中控制的网络架构。

SDN 网络体系架构的三层模型:协同应用层,控制层,转发层

Flow”指的是一组具有相同性质的数据包,例如“五元组”(SIP、DIP、SPORT、DPORT、Protocol)。

SDN 的可编程性和开放性,使得我们可以快速开发新的网络业务和加速业务创新。如果希望在网络上部署新业务,可以通过针对 SDN 软件的修改实现网络快速编程,业务快速上线。

SDN 的网络架构简化了网络,消除了很多 IETF 的协议。协议的去除,意味着学习成本的下降,运行维护成本下降,业务部署速度提升。这个价值主要得益于SDN 网络架构下的网络集中控制和转控分离。SDN 网络架构下,由于整个网络归属控制器控制,那么网络业务自动化就是理所当然的,不需要另外的系统进行配置分解。在 SDN 网络架构下,SDN 控制器自己可以完成网络业务的部署,提供各种网络服务,屏蔽网络内部细节,提供网络业务自动化能力。通常传统网络的路径选择依据是通过路由协议计算出的“最优”路径,但结果可能会导致“最优”路径上流量拥塞,其它非“最优”路径空闲。当采用 SDN 网络架构时,SDN 控制器可以根据网络流量状态智能调整流量路径,提升网络利用率

VXLAN :虚拟可扩展局域网

VXLAN 技术主要解决多租户环境下的二层互联问题。通过隧道技术在不改变三层网络拓扑的前提下构建跨数据中心的逻辑二层网络拓扑。它可以有效解决了vlan 数量的限制问题。对二层网络做了优化不会造成广播风暴等问题。

VXLAN,采用 MAC in UDP 封装方式,将二层报文用三层协议进行封装,可对二层网络在三层范围进行扩展,同时支持 24bits 的 VNI ID(16M 租户能力),满足数据中心大二层 VM 迁移和多租户的需求。

VXLAN 是典型的 NVO3 技术,通过 MAC In IP 技术在 IP 网络之上构建逻辑二层网络。同一租户的 VM 彼此可以二层通信、跨三层物理网络进行迁移。

VXLAN 技术特点:

位置无关性,可扩展性极强,部署简单,适合云业务,利用了现有通用的 UDP

进行传输,成熟性极高。

VXLAN 支持哪 2 种常用的配置方式:

通过虚拟化软件配置

通过 SDN 控制器配置

NFV: 网络功能虚拟化

NFV 是指利用虚拟化技术在标准化的通用 IT 设备(x86 服务器,存储和交换设备)上实现各种网络功能。NFV 的目标是取代通信网络中私有、专用和封闭的网元,实现统一通用硬件平台+业务逻辑软件的开放架构。NFV 与 SDN 结合使用将对未来通信网络的发展带来重大影响

NFV 将许多类型的网络设备(如 servers,switches 和 storage 等)构建为一个 Data Center Network,通过借用 IT 的虚拟化技术虚拟化形成 VM(虚拟机,Virtual Machine),然后将传统的 CT 业务部署到 VM 上。

网络功能虚拟化的优点:

通过设备合并、借用 IT 的规模化经济,减少设备成本、能源开销。

缩短网络运营的业务创新周期,提升投放市场的速度,使运营商极大的减少网络成熟周期。

网络设备可以多版本、多租户共存,且单一平台为不同的应用、用户、租户提供服务,允许运营商跨服务和跨不同客户群共享资源。

基于地理位置、用户群引入精准服务,同时可以根据需要对服务进行快速扩张/收缩。更广泛、多样的生态系统使能,促进开放,将开放虚拟装置给纯软件开发者、小商户、学术界,鼓励更多的创新,引入新业务,更低的风险带来新的收入增长

NFV 架构:

架构层,虚拟化层,功能层

OPEX(Operating Expense)运营成本

CAPEX(Capital Expenditure)资本性支出

SDN 与 NFV 的关系

NFV 是具体设备的虚拟化,将设备控制平面运行在服务器上,这样设备是开放的、兼容的。SDN 是一种全新的网络架构,SDN 的思想是取消设备控制平面,由控制器统一计算,下发流表,SDN 是全新的网络架构。

NFV 和 SDN 是高度互补关系,但并不互相依赖。网络功能可以在没有 SDN 的情况下进行虚拟化和部署,然而这两个理念和方案结合可以产生潜在的、更大的价值。

以下就是HCIP的全部知识啦!如果两篇文章能帮助到你就给我点点赞!!

|

|

/3

/3